2. Thema 2, Litware, Inc

Überblick

Litware, Inc. ist ein Finanzunternehmen mit 1.000 Benutzern in seiner Hauptniederlassung in Chicago und 100 Benutzern in einer Zweigstelle in San Francisco.

Bestehende Umgebung

Interne Netzwerkinfrastruktur

Das Netzwerk enthält eine einzelne Domänengesamtstruktur. Die Funktionsebene der Gesamtstruktur ist Windows Server 2016.

Benutzer unterliegen Anmeldezeitbeschränkungen, wie in Active Directory definiert.

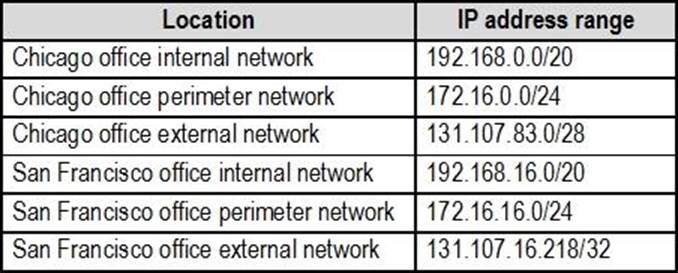

Das Netzwerk hat die in der folgenden Tabelle aufgeführten IP-Adressbereiche.

Die Büros verbinden sich über Multiprotocol Label Switching (MPLS).

Im Netzwerk kommen folgende Betriebssysteme zum Einsatz:

✑ Windows Server 2016

✑ Windows 10 Enterprise

✑ Windows 8.1 Enterprise

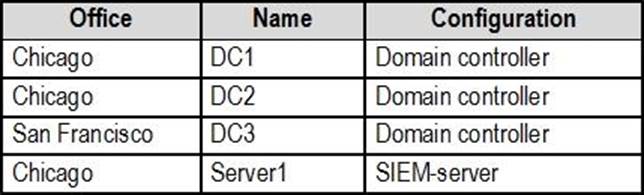

Das interne Netzwerk enthält die in der folgenden Tabelle aufgeführten Systeme.

Litware verwendet ein E-Mail-System eines Drittanbieters.

Cloud-Infrastruktur

Litware hat kürzlich Microsoft 365-Abonnementlizenzen für alle Benutzer erworben.

Microsoft Azure Active Directory (Azure AD) Connect ist installiert und verwendet die Standardauthentifizierungseinstellungen. Benutzerkonten sind noch nicht mit Azure AD synchronisiert.

Sie haben die in der folgenden Tabelle aufgeführten Microsoft 365-Benutzer und -Gruppen.

Geplante Änderungen

Litware plant die Implementierung der folgenden Änderungen:

✑ Migrieren Sie das E-Mail-System zu Microsoft Exchange Online

✑ Implementieren Sie Azure AD Privileged Identity Management

Sicherheitsanforderungen

Litware identifiziert die folgenden Sicherheitsanforderungen:

✑ Erstellen Sie eine Gruppe namens Group2, die alle Azure AD-Benutzerkonten enthält. Gruppe2 wird verwendet, um eingeschränkten Zugriff auf Windows Analytics bereitzustellen

✑ Erstellen Sie eine Gruppe namens Group3, die verwendet wird, um Azure Information Protection-Richtlinien auf Pilotbenutzer anzuwenden. Gruppe3 darf nur Benutzerkonten enthalten

✑ Verwenden Sie Azure Advanced Threat Protection (ATP), um alle Sicherheitsbedrohungen zu erkennen, die auf die Gesamtstruktur abzielen

✑ Verhindern Sie, dass Benutzer, die aus Active Directory gesperrt sind, sich bei Azure AD und Active Directory anmelden

✑ Implementieren Sie eine dauerhaft berechtigte Zuweisung der Compliance-Administratorrolle für Benutzer1

✑ Integrieren Sie Windows Defender und Windows Defender ATP auf in Domänen eingebundenen Servern

✑ Verhindern Sie standardmäßig den Zugriff auf Azure-Ressourcen für die Gastbenutzerkonten

✑ Stellen Sie sicher, dass alle in die Domäne eingebundenen Computer bei Azure AD registriert sind

Anforderungen für Multi-Faktor-Authentifizierung (MFA).

Sicherheitsfunktionen von Microsoft Office 365 und Azure werden mithilfe von Pilot-Azure-Benutzerkonten getestet.

Sie identifizieren die folgenden Anforderungen zum Testen von MFA.

✑ Pilotbenutzer müssen MFA verwenden, es sei denn, sie melden sich über das interne Netzwerk der Niederlassung in Chicago an. MFA darf NICHT im internen Netzwerk des Chicagoer Büros verwendet werden.

✑ Wenn ein Authentifizierungsversuch verdächtig ist, muss MFA verwendet werden, unabhängig vom Standort des Benutzers

✑ Jegliche Unterbrechung legitimer Authentifizierungsversuche muss minimiert werden

Allgemeine Anforderungen

Litware möchte die Bereitstellung zusätzlicher Server und Dienste in der Active Directory-Gesamtstruktur minimieren.

Sie müssen Windows Defender ATP implementieren, um die Sicherheitsanforderungen zu erfüllen .

Was sollten Sie tun?

Schreibe einen Kommentar